|

Библиотека Интернет Индустрии I2R.ru |

||

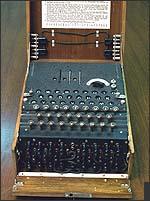

Шифрование информации Наша переписка, проходящая через Интернет, действительно совершенно не защищена. С равным успехом наши интимные и деловые письма читают админы интернет-провайдеров, сотрудники компетентных в отдельных вопросах органов и простые хакеры, ковыряющиеся в чужих компьютерах просто из молодечества, свойственного пубертатному периоду их развития. Наша переписка, проходящая через Интернет, действительно совершенно не защищена. С равным успехом наши интимные и деловые письма читают админы интернет-провайдеров, сотрудники компетентных в отдельных вопросах органов и простые хакеры, ковыряющиеся в чужих компьютерах просто из молодечества, свойственного пубертатному периоду их развития.

Мы, конечно, с пониманием относимся к проблемам вышеупомянутых типов, однако бывают случаи, когда чувство сострадания уступает место инстинкту самосохранения или как вариант – деловой целесообразности. Вне зависимости от того, планируете ли вы очередную атаку на руины Всемирного торгового центра или просто обсуждаете в эпистолярной форме подробности важного контракта, вам, по всей видимости, может потребоваться скрыть некоторые детали от посторонних глаз. Именно для этих случаев и предусмотрены технологии, известные как «сильное крипто». Необходимое пояснение: отличие «сильного» крипто от «слабого» заключается в применяемых технологиях шифрования и, следовательно, в их стойкости. Слабое крипто использует для шифрования данных т.н. «короткие» ключи. С помощью современного настольного компьютера вскрыть такой код можно от силы за несколько минут, чаще – за несколько секунд. Документ, зашифрованный с помощью технологий сильного крипто, раскодировать за приемлемый для противника срок практически не возможно. Даже суперкомпьютерам, находящимся на вооружении таких серьезных контор, как ЦРУ и АНБ, для его расшифровки может потребоваться несколько веков.А.Г. Ростовцев и Н.В. Михайлова в своей работе «Методы криптоанализа классических шифров» выделяют три типа алгоритмов с точки зрения доказуемости их безопасности:

Что касается первых, то их безопасность основана на доказанных теоремах о невозможности раскрытия данного ключа. К их числу относятся, в частности, шифр Вернама (система с разовым использованием ключей, изобретенная в 1926 году и ставшая впоследствии теоретическим обоснованием применения т.н. «шифроблокнотов», широко использовавшихся в годы Второй мировой разведками обеих сторон), а также система квантовой криптографии, основанная на квантово-механическом принципе неопределенности. К сожалению, безусловно стойкие алгоритмы крайне неудобны и дороги в практическом применении, а потому используются довольно редко. Доказуемо стойкими называют алгоритмы, основанные на некой математической задаче, оказавшейся не по зубам достаточно большому количеству серьезных математиков.Что же до предположительно стойких алгоритмов, то они основаны на сложности решения частной математической задачи. К таким можно отнести такие ставшие классическими алгоритмы, как американский DES и советский ГОСТ 28147-89. Что бы ни говорили патриоты, но СССР никогда не являлся мировым лидером в деле разработки алгоритмов шифрования. Если в случае с атомной бомбой секрет ее изготовления был украден у американцев советской разведкой, то стандарт шифрования ГОСТ 28147-89 разрабатывался на основе «позаимствованного» у американцев же открытого стандарта DES (Data Encryption Standard), в свое время разработанного фирмой IBM для внутренних нужд. Оба алгоритма предназначены для аппаратной и программной шифровки данных и обладают достаточно высокой гибкостью, поскольку каждый блок данный шифруется независимо от других. Главным отличием ГОСТ 28147-89 от DES являются длина ключа (256 против 64 бит из которых 56 идут на шифрование, а оставшиеся восемь используются в качестве контрольных) и количество циклов шифрования (32 против 16). Кроме того, в стандарте ГОСТ 28147-89 предусмотрена возможность произвольной замены т.н. «блока цифровой подстановки» (512 бит), что превращает его в дополнительный ключ, а также наличие функции «цифровой подписи», роль которой выполняет блок «имитовставки». Такой подход позволил существенно повысить степень защиты информации, однако вместе с тем наградил ГОСТ 28147-89 двумя очень важными недостатками: низкой скоростью работы и массой сложностей на уровне программной реализации алгоритма.Вообще, сегодняшние решения в области «сильного» крипто можно условно поделить на две части: программные механизмы шифрования вроде весьма популярного в среде простых пользователей алгоритма PGP (Pretty Good Privacy), созданного Филипом Циммерманном и криптографические стандарты, реализованные на аппаратном уровне. К числу последних относятся разнообразные смарт-карты и шифраторы к ним, «чиповые ключи», устанавливаемые в сетевые карты, а также IDE-платы, обеспечивающие одновременно и защиту жестких дисков компьютера от постороннего вмешательства, и прозрачную работу для авторизованного пользователя. Первые, в силу своей относительной дешевизны, распространены среди «домашних» пользователей и мелких фирм. Вторые пользуются успехом у крупных организаций с богатым бюджетом и дорогими секретами. Заметим в скобках, что аппаратные средства защиты особенно хороши для пользователей систем вроде Windows. Например, известно, что такие программы, как PGP предусматривают создание т.н. PGP-дисков: закрытых от вторжения третьих лиц областей на винчестере, предназначенных для работы с секретными файлами. Однако то, что в процессе работы Windows с легкостью переносит «секретные» файлы в свой собственный (и никак не защищенный) swap-файл, известно далеко не каждому.Системы шифрования с открытым ключомАхиллесовой пятой любого алгоритма шифрования всегда оставался вопрос отсутствия безопасных каналов для обмена ключами к шифрам. Вне зависимости от того, каким способом вы собираетесь передать адресату секретный ключ (телефон, Интернет, дискета в мусорном баке), всегда существует как минимум теоретическая возможность того, что противник перехватит посылку и все старания пропадут втуне. Именно в попытках решить эту проблему два американских криптолога У. Диффи и М.Е. Хеллман предложили систему кодирования с т.н. «открытым ключом» (кстати, случилось это ровно 25 лет назад: в ноябре 1976 года).Суть системы в общих чертах заключалась в том, что лицо (назовем его господином «А»), желающее обмениваться с кем-либо зашифрованными сообщениями, генерирует не один, а два ключа. Первый ключ остается у господина «А» для расшифровки сообщений господина «Б». Сгенерированный на его основе второй ключ отсылается адресату (господину «Б») и используется последним исключительно для шифрования собственных сообщений господину «А». Господин «Б», естественно, проделывает ту же процедуру: генерирует два ключа и отсылает один из них господину «Б». Противник при такой ситуации остается с носом, получая в свои руки ключи, которыми можно только «закрыть дверь», но уж никак не «отпереть». Следует заметить, что теоретически возможность получить секретный ключ все же остается: криптоаналитику противника для этой цели необходимо «всего лишь» найти способ обращения задачи – получения секретного ключа из открытого. Пока, правда, эта печальная участь коснулась лишь одного алгоритма, созданного еще в 1976 году Р. Мерклем на основе известной задачи об укладке ранца. Через шесть лет после публикации работы Меркля американцы А. Шамир и Л. Адлман, соавторы алгоритма RSA, взломали его систему, создав ключ не равный секретному, но позволявший прочесть зашифрованное сообщение. Еще через два года Э. Брикелл, взявшись за улучшенную версию алгоритма, нашел способ решения задачи и взломал ключ с помощью суперкомпьютера Cray-1.Заметим, что уже упомянутая система RSA, также созданная на основе системы с открытым ключом в 1977 году и эксплуатирующая идею о сложности математической задачи о разложении большого числа на простые множители, пока остается не по зубам даже ведущим криптоаналитикам мира. Но и в этом случае главное достоинство программы – крайне низкая вероятность инвертирования ключа, имеет свою негативную сторону. Использование ключа длиной 300 – 600 бит снижает скорость шифрования пакета почти на три порядка и значительно затрудняет практическое применение системы. Цифровая подписьЕще один аспект проблемы защиты информации состоит в обеспечении гарантии ее аутентичности. Грубо говоря, получая письмо из Центра, вы должны быть точно уверены, что оно написано именно дорогим товарищем Шефом, а не дядей из конкурирующей спецслужбы. Как вариант, хотелось бы точно знать, что сообщение, пришедшее из Центра, не было перехвачено и изменено на Лубянке.Для проверки подлинности и целостности корреспонденции была создана система «цифровой подписи», суть которой состоит в определении для него некой контрольной функции. Главным условием, предъявляемым к цифровой подписи, является гарантия того, что любые, даже минимальные, изменения в передаваемом сообщении (начиная от простой перестановки слов и заканчивая добавлением/удалением отдельных фраз) с высокой степенью вероятности приведут к изменению его контрольной суммы. Возможность установки цифровой подписи на шифруемый документ предусматривается большинством современных алгоритмов (в том числе, как уже говорилось, и в отечественном ГОСТ 28147-89 с помощью блока имитовставки), однако самыми эффективными в этом смысле остаются системы с открытым ключом вроде RSA и PGP.Вместо заключенияШифровать информацию, передаваемую через Интернет или мирно дремлющую в недрах вашего компьютера, имеет смысл даже если вы искренне верите, что у вас нет врагов или что ваши секреты не представляют никакого интереса для сильных мира сего. Как говорится, если у вас нет паранойи, это не значит, что за вами никто не следит.Тем не менее, следует помнить, что нет и не может быть массовых алгоритмов шифрования, которые невозможно было бы раскрыть. Математика не стоит на месте и даже если сегодня ожидаемое время взлома данного алгоритма составляет триста-четыреста лет, никто не может дать гарантии, что завтра не появится метод, позволяющий взломать ключ за 15 минут. Это не угроза – просто имейте это в виду. |

|

| 2000-2008 г. Все авторские права соблюдены. |